IIoTとITインフラ対応の統合モニタリングソフトウェア

IIoTとITインフラ対応の統合 モニタリングソフトウェア「Sightline EDM(Enterprise Data Manager™) 」を提供するサイトラインシステムズの公式サイトです。

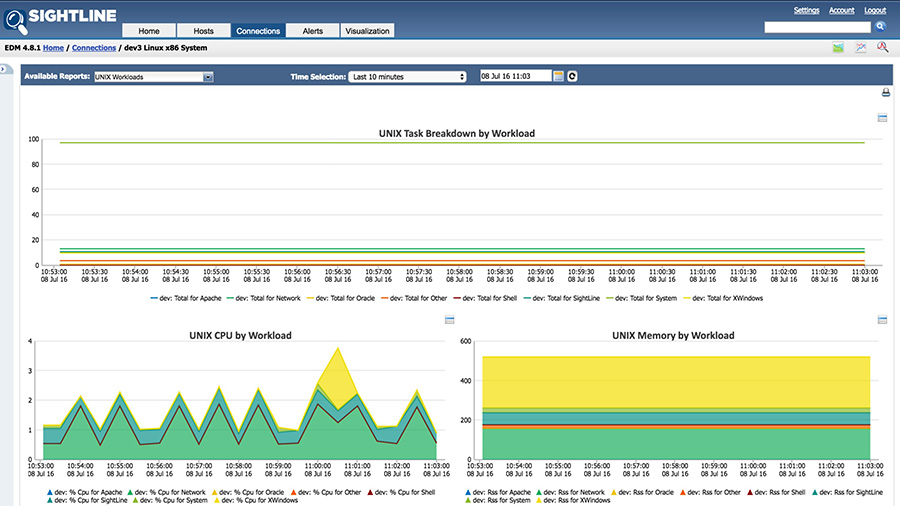

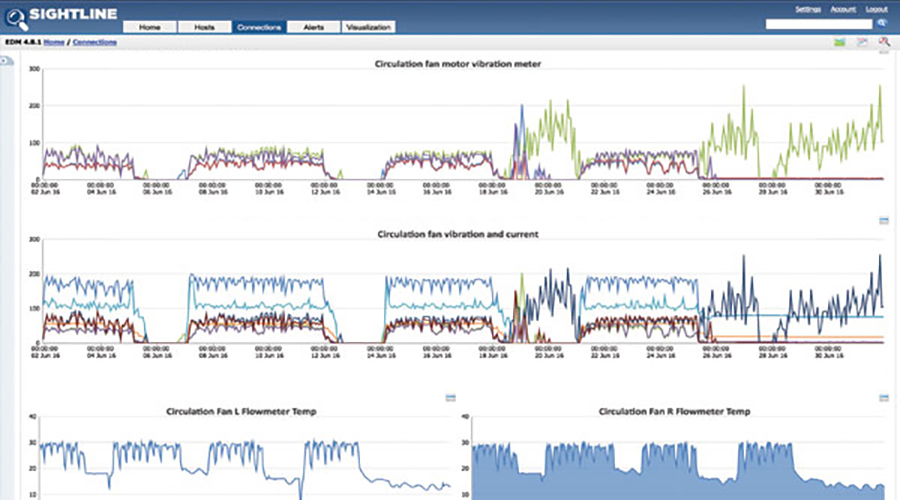

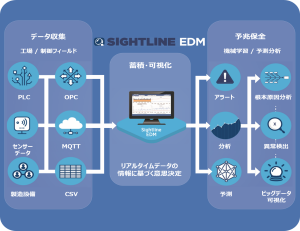

Sightline EDMは、20年以上にわたり安定稼動を最重要課題とする金融証券業界のITインフラを中心に活用されれつづけている、時系列データをリアルタイムに収集、可視化、分析する、リアルタイム・インテリジェンスを提供する製品です。機械学習を活用し、異常検知、予兆検知、根本原因分析、予防保守、キャパシティプランニングを実現します。

近年は、本ソリューションを製造業を中心としたIIoT(製造/産業IoT: Industrial IoT)分野のお客様にIIoTプラットフォームとして評価され、リアルタイム分析が可能なSCADAとして広くご導入をいただいております。

新着情報/トピック

2024年04月01日 New! 事業分離に関するお知らせ

2023年09月06日 Domopalooza Japan 2023 参加

2023年08月10日 第25回ジャパン・インターナショナル・シーフードショー 国際水産養殖技術展 展示

2023年07月05日 INDUSTRY-FRONTIER 2023 工場内のシステム見える化展に出展

2023年03月24日 令和5年度日本水産学会春季大会 展示

2022年07月14日 日本サイトラインシステムズと水戸工業が製造業をターゲットとした協業体制を確立

2022年07月11日 INDUSTRY-FRONTIER 2022 特別企画「予兆診断・保全特集」に出展

2022年01月05日 第6回スマート工場EXPO -IoT/AI/FAによる製造革新展- 展示

2021年10月10日 INCHEM TOKYO 2021 第34回プラントショー出展

2021年08月09日 オフィス移転のお知らせ

2021年06月14日 INDUSTRY FRONTIER 2021 予兆診断・保全特集に出展

2020年12月01日 相関分析ケーススタディとキャパシティ分析調査を公開しました

2020年10月04日 『FIT2020 online(金融国際情報技術展)』に出展

2020年07月31日 NEC様Sightline EDM 8月オンラインセミナー開催

2020年07月18日 プラントショーOSAKA 2020 講演:製造業のデジタル化とスマートファクトリー実現に向けて

2020年07月17日 プラントショーOSAKA 2020 講演情報

2020年06月29日 プラントショーOSAKA 2020に日本サイトラインシステムズが出展

2020年02月25日 NECインバリアント分析トレーニング開講

2019年11月20日 NEC様 Sightline EDMスターターパック販売開始

2019年11月16日 日本サイトラインシステムズINCHEM TOKYO 2019にて講演

2019年11月11日 INCHEM TOKYO 2019 NECシニアインダストリコンサルタント相馬様特別講演

2019年11月08日 INCHEM TOKYO 2019にNEC/日本サイトラインシステムズ共同出展

2019年11月06日 お客様事例を公開しました

2019年10月31日 Edgecrossコンソーシアム加盟

Sightline EDMの特長

ITあるいはIIoTのデータ収集、可視化、分析をリアルタイムで実施し、システムまたは製造の精度と効率を高め、収益性を向上することができます。リアルタイムに収集されたデータは時系列データベースであるSightlineDBに高速かつ効率的に保存され、機械学習に基づくリアルタイム分析に活用され異常検知、予兆検知、根本原因分析、予防保守、キャパシティプランニングを実現します。

Sightline EDMはITとIIoTに適用可能

Sightline EDMは、ITシステムとIIoT(製造IoT)システムのパフォーマンスマネジメントとキャパシティマネジメントが可能な強力なリアルタイム・インテリジェンス・ソリューションです。工場内のコンピュータシステム(OA)と生産システム(FA)をSightline EDMのみで統合モニタリングすることが可能です。

多くの産業分野で採用されているSightline EDM

金融/証券

旅行/観光

政府/自治体

流通/小売

製造/産業